Vamos falar sobre Pentest em aplicativos mobile?

Se a sua empresa tem um app mobile — seja ele um banco digital, e-commerce ou até um sistema interno para equipes — já deve ter batido aquela dúvida: "Será que ele está mesmo seguro?"

Só dá pra saber testando de verdade. E é aí que entra o pentest mobile, um teste de segurança simulado que mostra, na prática, se o app aguenta o tranco diante de um atacante. Bora entender como isso funciona?

O que é exatamente um pentest mobile?

Imagine alguém tentando invadir seu app — só que, em vez de um criminoso, é um especialista autorizado, com o objetivo de achar brechas antes que alguém mal-intencionado encontre.

A gente simula situações reais: interceptar dados em trânsito, explorar falhas no código, analisar permissões do app... tudo com ferramentas e técnicas que um atacante usaria de verdade.

Como é feito um pentest mobile na prática?

Primeiro, a gente estuda o app: como ele se comunica com os servidores, que APIs ele chama, se usa autenticação, etc.

Quer ver na prática?

# Interceptar comunicações do app mitmproxy --mode transparent --listen-port 8080

Com isso, conseguimos ver o que tá indo e voltando do app — e se tem algo sensível ali no meio.

#1 - No Android, a gente decompila o app pra entender o que tá no código. Já achamos de tudo: chave de API hardcoded, senhas no meio do XML, debug mode ativado...

# Extrair e decompilar o APK adb shell pm path com.nome.app adb pull /data/app/com.nome.app-1/base.apk apktool d base.apk

No iOS o processo é mais restrito (precisa de jailbreak), mas o objetivo é o mesmo: descobrir segredos escondidos no app.

#2 - Depois a gente vê se os dados estão sendo transmitidos de forma segura. Já pegamos app transmitindo login e senha em texto puro (sim, em pleno 2025...).

Ferramentas favoritas: Burp Suite, Charles Proxy, Wireshark.

#3 - Nem todo dado deve ser salvo no dispositivo, e quando é, tem que estar criptografado. Quer um teste simples?

adb shell run-as com.nome.app cd /data/data/com.nome.app/shared_prefs/ cat settings.xml

Se sair uma senha em texto claro aí... temos um problema.

#4 - A gente tenta pular o login, reutilizar tokens, simular diferentes perfis de usuário. O app verifica mesmo se o usuário é admin antes de mostrar dados sensíveis? Nem sempre.

#5 - Checamos se o app tá usando libs desatualizadas, métodos obsoletos, ou deixou funcionalidades escondidas ativas (tipo logs em produção, ou botão secreto de admin... acontece).

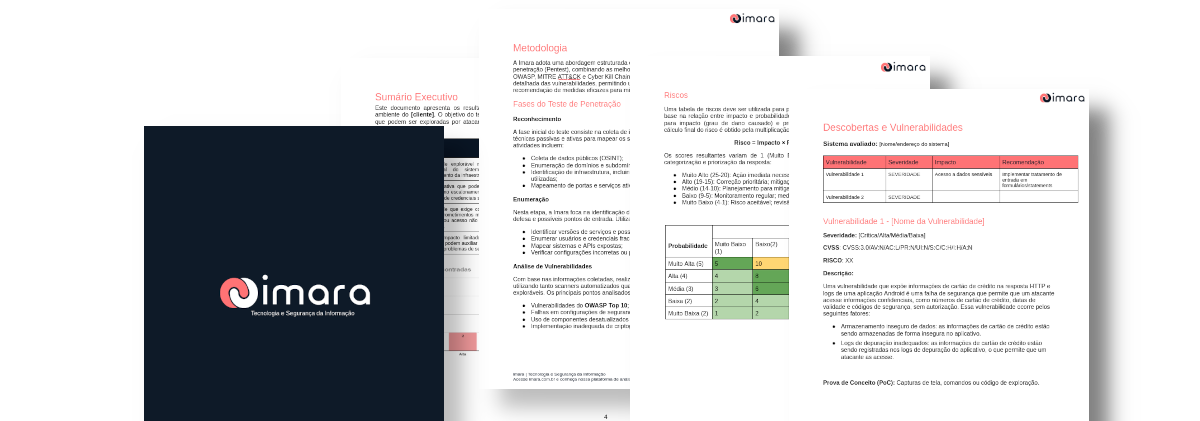

E o que um bom relatório de pentest traz?

Nada de documento cheio de jargão. O que você precisa é:

- Explicação clara do problema

- Prova de que ele existe (com print, se possível)

- Risco real para o negócio

- E o mais importante: como resolver

Ferramentas que a gente usa bastante

| Android | iOS | Ambos |

|---|---|---|

| Apktool | Frida | Burp Suite |

| Jadx | Objection | MITMProxy |

| ADB | Cycript | Wireshark |

| MobSF | Hopper | OWASP ZAP |

E aí, vale a pena fazer um pentest mobile?

Se seu app coleta dados de cliente, faz login, transações, qualquer coisa sensível — a resposta é sim. Um pentest revela o que está funcionando bem e o que precisa de correção antes que um atacante descubra.

Aqui na Imara, a gente faz pentest mobile com um olhar técnico, sim, mas sempre com foco em explicar o risco e ajudar o time de dev a corrigir. Sem relatório-castigo, sem enrolação.

Quer ver como isso funcionaria no seu app? Chama a gente. Podemos te mostrar como um pentest bem feito pode fortalecer o app sem travar o time.